泥土的气息

泥土也有生命气息如何通过加密货币流为奴役提供资金?杀猪盘的经济学*

约翰·M·格里芬† 凯文·梅‡

*Translated by Genimi and ChatGPT, 图表和引用文献省略, 请参考以下文献。

Griffin, John M. and Mei, Kevin, How Do Crypto Flows Finance Slavery? The Economics of Pig Butchering (February 29, 2024). Available at SSRN: https://papers.ssrn.com/sol3/papers.cfm?abstract_id=4742235

2024 年 2 月 29 日

摘要

通过“杀猪盘”受害者使用的区块链地址,我们追踪了加密货币流并揭露了诈骗者通常用来混淆其活动的方法,包括多次交易、通过 DeFi 智能合约在加密货币之间进行互换以及跨区块链桥接。犯罪分子可以自由地与主要加密货币交易所互动,发送超过 104,000 笔潜在的诱导性小额付款以建立受害者的信任。资金大量退出加密货币网络,主要以 USDT 的形式通过透明度较低的头部交易所(币安、火币和 OKX)流出。这些犯罪团伙支付的交易费用约为 87 个基点,并且最近似乎已将至少 753 亿美元转移到可疑的交易所存款账户,其中包括来自美国投资者常用交易所的 152 亿美元。我们的研究结果强调了 “信誉良好的” 加密货币行业如何为大量犯罪资金流提供常见的入口和出口点。我们希望这些发现能帮助阐明并最终阻止这些令人发指的罪行。

∗ 本文献给所有杀猪盘受害者,包括被欺诈和被奴役的人,尤其是促使我们撰写本文的受害者。我们感谢 David Dicks、Gleb Domnenko、Cesare Fracassi、Sophia Hu、Brandon Kirst、Samuel Kruger、Alex Pettyjohn、Alex Priest、Marius Ring、Amin Shams、Michael Sockin、Qinxi Wu以及贝勒大学、Integra FEC、罗切斯特大学、德克萨斯大学奥斯汀分校和德克萨斯大学达拉斯分校的研讨会参与者的宝贵意见。我们感谢 Juan Antonio Artero Calvo、其他研究助理,尤其是 Joseph Newcomer 提供的出色编程帮助。我们感谢 Jan Santiago、Raymond Hantho、链捕 (Chainbrium) 和美国和平研究所 (USIP) 提供作为 USIP 白皮书的一部分收集的地址。我们进一步感谢 Integra FEC 提供其批量追踪工具并提供大量加密货币研究支持。格里芬是 Integra FEC 和 Integra 研究集团的所有者,这两家公司从事与调查金融欺诈相关的各种问题的金融咨询、研究和追回工作。

† 德克萨斯大学奥斯汀分校麦克康姆斯商学院

‡ 德克萨斯大学奥斯汀分校麦克康姆斯商学院

加密货币的友谊或浪漫骗局激增。随机社交媒体或短信尝试发展网络关系现在已变得司空见惯。在某些情况下,友好的关系会慢慢演变成“杀猪盘”或“沙猪盘”等彻头彻尾的骗局,这些骗局在极端情况下会让孤独、生病和痛苦的受害者(通常对投资和加密货币知之甚少)血本无归。尽管这些骗局性质各异,但其根源往往更加黑暗,因为进行交流的人力通常被奴役在据信关押 22 万名受害者的东南亚营地。本文将研究这些犯罪组织如何通过加密货币获得资金。

犯罪网络如何利用加密货币转移受害者的资金?

资金如何进入网络?

资金流向何处?

采用了哪些混淆方法?

此类活动有多普遍?

如何阻止它?

资金流是组织犯罪的命脉,为当前和未来的非法活动提供资金。如果非法资金流不断增长且不受干扰,那么犯罪网络将继续扩大。考虑到这一点,国际金融体系已经制定了一个框架,包括“了解您的客户 (KYC)”和“反洗钱 (AML)”规定,以打击跨国组织犯罪的融资活动。然而,随着比特币和其他加密货币的出现,这些货币旨在创建一个匿名的替代金融体系,犯罪网络现在有了新的途径来逃避检测和资金查封。然而,加密货币很少被用作购买商品和服务的交换媒介,因此通常需要将其兑换成法定货币(例如美元)然后再兑换回法定货币。进入和退出加密货币生态系统的入口和出口通常是加密货币交易所,这些交易所也声称遵守旨在减轻非法资金流动的国际法律。

尽管加密货币旨在匿名,但交易在区块链上的清算方式提供了一个分类帐,可以跟踪资金的流动。因此, 交易虽然在某种程度上是匿名的,但通过应用算法和投入大量精力,通常可以确定资金的流向:资金进入何处,如何在不同加密货币之间流动、交换,以及如何退出加密货币生态系统。

我们利用来自杀猪盘受害者报告的数据来确定诈骗者引导受害者发送资金的加密货币地址。我们从 3,256 个以太坊地址、770 个比特币地址和 702 个波场 Tron 地址开始分析。大多数地址被使用 10 次或更多次,其中 28% 的地址被使用超过 100 次。在这些初始集合中,以太坊地址接收的资金为 58 亿美元,而波场 Tron 为 3.89 亿美元,比特币为 3.73 亿美元。由于以太坊地址约占总资金的 88%,我们首先通过检查以太坊区块链上的以太币 (ETH,以太坊的原生加密货币) 和代币 (通常称为 ERC-20 代币) 交易开始。

我们主要方法是跟踪进入和退出诈骗者地址的资金流,并应用详细的批量追踪算法来跟踪在以太坊区块链上交易的 ETH 和 ERC-20 代币的路径, 基于一位来自美国的不幸受害者的区块链信息,该受害者损失了退休金和大约 46.5 万美元的毕生积蓄,我们首先展示他们的资金如何以 ETH、USDC 和比特币的形式离开其交易所钱包,被转发到另一个地址,然后使用一个相对模糊的去中心化交易所 Tokenlon 兑换成其他代币。这位受害者资金的模式与诈骗网络连接的许多其他相邻节点和许多其他报告的受害者案例惊人地相似。

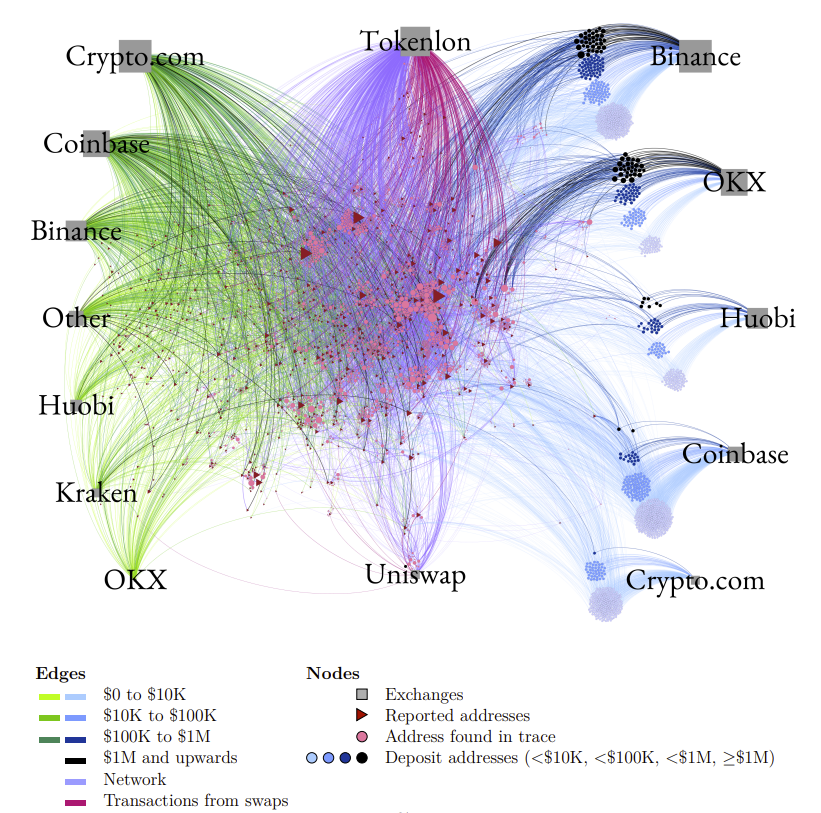

我们批量追踪受害者资金,并跟踪其路径到 2020 年 1 月至 2024 年 2 月的中心化交易所存款地址。图 1 绘制了追踪网络中 3% 样本节点的结果网络,并突出显示了许多特征。首先,该图显示了加密货币通常如何源自大型交易所,投资者通常会在这些交易所购买加密货币账户(Coinbase、Crypto.com 和 Binance)并流入网络。其次,资金经常通过 Tokenlon 换取泰达币(称为 USDT)。第三,在网络中经过各种跳跃后,加密货币通过中心化交易所存款地址退出系统。第四,金额超过10万美元,特别是100万美元的交易通常将资金转移到Binance、Huobi 和 OKX 上的存款地址。

图 1. 报告地址和追踪资金的网络图 (以后的图表略去,请参考英文)

该图显示了资金流,遵循从部分报告的诈骗者地址移动的轨迹。向上凹的边代表从左向右移动的流量(例如,曲线移动得好像从 9 点钟到 3 点钟)。类似地,向下凹的边代表从右向左移动的流量(例如,从 3 点钟到 9 点钟)。节点按标识符着色,如下面的图例所述,其大小与交易总额成比例。边的颜色由交易大小和标识符决定。绿色边代表来自交易所的交易,蓝色和紫色边代表到交易所的交易。进入或离开颜色较深的交易所的边代表更大金额的交易。除了交易所之外,任何给定节点都与其交易最多的其他节点的位置最接近。为了简洁起见,这里描绘的节点数量仅占追踪节点总数的 3%。该样本是通过随机选择一组种子节点,然后从以前的交易所随机选择连接这些种子节点到存款地址的路径来收集的。

在所有交易所中,骗子网络发起了104,460笔向中心化交易所的存款,金额低于10,000美元,最常见的是小额存款,聚集在100美元、200美元或500美元等整数附近。交易模式反映了猪屠宰骗局中诱因支付的特征,这是骗子向受害者发送的小额支付,用于建立信任。其中,31,980笔交易发送到西方交易所的存款地址,包括 Coinbase(15,249笔)和 Crypto.com(15,433笔),而其余的集中在 Binance、Huobi 和 OKX 上。我们发现有83%的潜在诱因支付来自用于超过十次交易的地址,表明加密货币交易所的监控有限。

由于骗子不太可能返还被盗的大额资金,我们认为接收超过10万美元的存款地址更有可能是骗子的存款地址。这些地址很少与西方交易所有关,但在Binance、Huobi 和 OKX 以及诸如 Kucoin、Bitkub 和 MXC 的交易所中很常见。这些交易所的共同特点是它们的KYC程序较为宽松,并被认为在美国的法域之外。为了更全面地了解网络的范围,我们应用了“存款地址聚类“,通过追踪将资金发送到这些存款地址的地址,并找到与同一用户相关的其他受款存款地址。为了避免捕捉到由犯罪分子支付的诱因等款项支付,我们排除所有低于10万美元的连接,只考虑直接连接。使用这种方法来链接可能由骗子控制的额外存款账户,我们发现截至2024年2月,通过这些地址流入的基于以太坊的资金总额为753亿美元。这个总额的一部分可能捕捉到与其他相关网络互动的资金,然而,额外的稳健性分析表明这可能是一个保守的下限估计,总规模可能要大得多。

在追踪被骗资金的过程中揭示的网络之后,我们还从存款地址向后追踪,找到资金流动的最大来源。然后,我们收集正向追踪和反向追踪中的所有节点,并发现过去四年中来自五家西方交易所的资金总额为152亿美元,来自潜在受害者的超过125万笔交易,平均每笔交易超过12,000美元。由于我们的追踪过于保守,以避免潜在的错误追踪路径,这可能低估了来自西方加密货币交易所的资金规模。

在追踪路径中,我们观察到网络图的许多独特特征,揭示了浪漫骗局和洗钱者的运作方式。骗子广泛地在不同的地址和加密货币之间循环和交换资金。这些交易会产生成本,但可能有助于混淆他们资金的真实来源。我们估计,作为流向交易所存款地址的资金的一部分,这一规模的网络的交易成本总计为87个基点。相比之下,Soudijn 和 Reuter(2016)发现将欧洲的实体欧元纸币从欧洲运往哥伦比亚的成本为7-16%,而洗钱委员会的估计范围为4-12%(美国财政部,2002年)和10-20%(美国财政部,2007年)。因此,加密货币似乎是跨境转移非法资金的更为经济有效的途径。总体而言,自2022年以来,骗子的交换交易可能构成Tokenlon交易的58%以上。我们观察到2020年潜在的中国受害者有大量资金流入;然而,在中国金融当局于2021年底禁止加密货币交易之后,中国受害者似乎急剧减少,转向美国受害者。总体而言,在犯罪分子触及的地址集中,我们发现1.172万亿美元的交易量,其中84%为泰达币。

作为安慰剂测试,我们将杀猪盘地址的跟踪分析与网络钓鱼诈骗地址进行比较。杀猪盘网络的交易规模更大,收到的资金也比网络钓鱼诈骗更多。网络钓鱼诈骗中的交易更多地使用 ETH,并流向 Uniswap、Kucoin 和 Binance。这也突出了一种方法,可以将其应用于其他犯罪加密货币领域。我们还追踪了 770 个比特币地址,发现比特币诈骗网络将诈骗资金转移到 Tokenlon、Binance、Huobi 和 OKX。我们从比特币追查到以太坊区块链,发现 78% 的比特币跨链路径与我们的以太坊追查路径相交,进一步表明以太坊网络在犯罪活动中的重要性。我们发现诈骗者节点的网络高度连通,这可能表明存在广泛使用的服务,为极其庞大和可能相关的犯罪网络转移资金。

我们希望这项研究以及其他研究人员和实践者的研究能够揭露加密货币如何资助这些黑暗活动。? 該项目强调了大规模追踪污染资金如何帮助揭露和理解犯罪金融活动,该活动有望在其他犯罪背景下用作路线图。

我们的研究还有其他几个实际意义。首先,组织或“合法” 的加密货币交易所充当数十亿犯罪收益的进出通道。拥有加密货币交易所账户的用户应该意识到,加密货币交易所用户经常成为诈骗的目标,他们的资金只需快速转账就会不可挽回地丢失 - 这是传统投资账户远不常见的风险。其次,我们的研究结果表明,加密货币领域的大玩家可能没有足够保护客户免受诈骗。第三,以太坊网络似乎大幅降低了跨国组织犯罪的非法资金流动的壁垒。第四,浪漫骗子更喜欢将稳定币 Tether 用于其他加密货币,并且更喜欢以太坊网络而非比特币。第五,去中心化交易所也作为大型兑换点来兑换加密货币并混淆资金。声称从事“套利”或“流动性交易”(普华永道,2023 年)的加密货币对冲基金和用户(许多位于美国和欧洲),可能只是通过促进低成本洗钱来获利。最后,位于监管环境不透明的司法管辖区的大型中心化加密货币交易所(Binance、Huobi、OKX 等)似乎是更优的潜在退出点,可以进一步资助大量犯罪活动。尽管最近采取了严厉措施,但截至 2024 年 2 月 16 日,此类活动仍在继续。

1 相关文献和杀猪盘与加密货币的背景

1.1 相关文献

我们的论文涉及三个主要的文献领域。首先,越来越多文献研究了加密货币领域的黑暗市场活动。Meiklejohn 等人 (2013) 展示了如何使用聚类算法识别比特币交易,这些交易将资金转移到丝绸之路 (Silk Road) 上,这是一个于 2011 年至 2013 年运营的黑市市场。Foley 等人 (2019) 发现,从 2009 年 1 月 3 日到 2017 年 4 月 20 日,46% 的非交易所相关比特币活动与暗网网站有关。他们估计,2700 万比特币用户每年进行 760 亿美元的活动,据估计是美国毒品贸易规模的四分之三。然而,Makarov 和 Schoar (2021) 使用更保守的假设来解释潜在的重复计数,并发现从 2015 年到 2021 年更近的时期,非法活动、诈骗和赌博占比特币交易量的不到 3%。2020 年,他们估计超过 50 亿美元用于黑暗市场活动、在线赌博、与比特币混合器相关的活动和诈骗。Cong 等人 (2023b) 检查了涉及性勒索、 blackmail 诈骗和勒索软件的 21,650 个地址。虽然勒索软件没有被充分报告,但他们显示 43 个勒索软件团伙从 2019 年 5 月到 2021 年 7 月实施了 2,690 次攻击。Amiran 等人 (2022) 研究了加密货币在恐怖主义融资中的作用。学术文献主要关注比特币的黑暗市场活动。相比之下,我们详细描述了以太坊上的活动性质,包括代币之间互换和多次交易等技术,看似可以逃避检测。由于我们只关注网络中用于一种方案的资金,并且我们追踪的资金比 2020 年比特币黑暗市场相关的资金更大 (Makarov 和 Schoar, 2021),因此以太坊上的犯罪活动数量可能比以前估计的高出许多倍。我们还通过展示如何批量追踪流经网络的多个资金流(包括从比特币到以太坊的资金流)来帮助提供更完整的更广泛加密货币网络地图,从而做出了方法论贡献。

其次,越来越多的文献涉及其他类型的加密货币恶意交易活动,包括价格操纵、 pump-and-dump 计划和清洗交易。Cong 等人 (2023a) 研究了常见的加密货币诈骗,包括投资、ICO、rug pull、网络钓鱼、 blackmail 和庞氏骗局。Gandal 等人 (2018) 展示了 2014 年比特币的价格操纵行为。Griffin 和 Shams (2020) 显示,比特币价格通过部分未得到支持的 Tether 印刷向上操纵,这帮助推动了 2017 年和 2018 年比特币和其他加密货币的价格上涨。Li 等人 (2018) 和 Hamrick 等人 (2021) 提供了详细证据证明加密货币代币的 pump-and-dump 计划。Phua 等人 (2022) 估计来自 5,935 个 ICO 的 38.7% 或 120 亿美元资金可能是骗局。Pennec 等人 (2021) 和 Cong 等人 (2023b) 研究了加密货币清洗交易。Cong 等人 (2023b) 表明,清洗交易占了数万亿美元的虚假交易和超过 70% 的中心化交易所交易量,不同交易所的比例各异。

第三,我们为有关犯罪团伙的文献做出贡献。在对文献的调查中,Levi (2015) 指出,缺乏获得资金的途径以及合法和非法经济之间几乎没有重叠,使得犯罪企业依赖利润再投资才能增长。El Siwi (2018) 指出,认识到“金钱是犯罪团伙的命脉”导致意大利采用了反洗钱 (AML) 制度。Conrad 和 Meyer (1958) 展示了奴隶制的强大经济利益意味着如果没有政治干预,这种活动可能会持续下去。犯罪团伙经常购买合法企业进行洗钱 (Mirenda 等人,2022) 或利用现金和各种空壳公司来混淆进入银行系统的交易。总而言之,考察传统银行系统或通过现金转移的犯罪资金流主要局限于已起诉的案件记录.

1.2 杀猪盘的背景

爱情骗局和相关的友谊骗局以各种形式出现。在本节中,我们将描述纪录片、调查报告和在线博客讨论的常见变种。爱情骗局通常以看似随机的消息开始,例如短信、WhatsApp 消息或社交媒体平台上发送给错误收信人的消息。诈骗者寻找孤独、正经历艰难时期(例如医疗状况或离婚)且拥有足够现金的受害者。首先,存在一个建立友谊或信任的阶段,通常跨越数月,也可能包括浪漫潜力的错觉。在诈骗者赢得受害者信任后,投资话题将会出现。受害者通常对加密货币几乎没有了解,他们将被鼓励在合法且知名的加密货币交易所开设账户,受害者可以核实、信任并轻松将资金转移到该账户。诈骗者会声称自己在另一个看似专业的平台上拥有优势,并鼓励受害者将加密货币资金转移到提供的加密货币地址;但是,这个第二个平台是假的或欺骗性的,加密货币地址实际上归诈骗者所有。在虚假平台上,看起来受害者会迅速获得巨额回报。通常会鼓励受害者将资金从该平台提取回合法加密货币交易所的原始账户以建立信任。这被称为诱导支付,因为它诱使受害者发送更多资金。通过这个过程,诈骗者可以利用加密货币作为一种可行的新技术以及连接传统金融系统和加密货币生态系统的基础设施来轻松转移资金,从而从中获利。一旦受害者更确信投资机会是真的,他们往往会投入更大的资金。一些受害者耗尽了他们的储蓄和投资账户,借贷至信用卡额度上限,支付罚款以转换退休金,向朋友和家人借钱,或者为房屋再次抵押贷款。在受害者寻求提取资金的最后阶段,他们通常会被要求在提取资金之前支付虚构利润的“税费”。ultimately 骗局不会结束,直到受害者切断联系,或者诈骗者确信受害者已经弹尽粮绝。诈骗者有时会引导受害者度过财务损失。

杀猪盘是一种具有全球影响力且在许多国家拥有大量举报受害者的骗局。美国联邦贸易委员会 (FTC) 表示,2022 年美国报告了近 70,000 起爱情骗局受害者,损失金额为 13 亿美元。在全球范围内,由于大多数消费者欺诈受害者不会向执法部门举报,因此案件可能严重漏报,全球估计值的差异凸显了这些活动规模的不确定性。杀猪盘依赖于更黑暗的犯罪。许多基层犯罪者本身就是人口贩卖和现代奴役的受害者。被高薪工作的前景所吸引,人们会前往柬埔寨、老挝、缅甸、泰国和菲律宾等国家 (联合国,2023 年)。他们的护照被没收,他们被迫每天在围墙的院子里工作 12 个小时以上。高级工人通常没有被奴役,但他们也可能面临风险。据报道,在柬埔寨,关押大量奴隶的人员之一的建筑物靠近一个警察局,该建筑物的负责人是该国最富有的商人之一,与柬埔寨首相有政治联系。目前尚不清楚有多少人被关押在这种条件下,一些估计数字将柬埔寨和缅甸的人数定为 220,000,其他估计数字则高达东南亚的 500,000。许多犯罪者被认为与“佤邦人民军”有联系,“佤邦人民军”是“东南亚最强大的贩毒组织”,也是中国当局近期打击的目标(所罗门,2023 年)。诈骗操作的变种似乎在世界范围内越来越流行。例如,在尼日利亚,据报道多达“数十万”年轻人从事爱情骗局,被称为“雅虎男孩”(巴拉甘,2023 年)。

1.3 加密货币流和关键定义的背景

首次使用加密货币的用户通常会通过中心化交易所访问该生态系统,该交易所的功能类似于典型的零售经纪商。提供给美国客户的热门交易所包括 Coinbase 和 Crypto.com。其他历史悠久的亚洲热门交易所包括币安 (Binance)、火币 (Huobi) 和 OKX。用户可以使用将加密货币交易所连接到银行系统的传统金融基础设施为他们的账户注资。交易所将新资金记入用户账户,但仍将其存储在中心化交易所钱包中。用户可以在其指定中心化交易所的生态系统内完全交易加密货币。整个过程都是在 “链下” 发生,或者仅在加密货币交易所的记录中发生。如果用户尝试将加密货币发送到交易所之外的另一个实体,他们必须提供接收地址,类似于传统银行转账。交易所将扣除用户的账户并使用中央交易所钱包完成交易。

用户还可以从中心化交易所将代币从他们控制的外部地址转移到外部地址,或者直接从交易所转移到另一个交易所上其他用户的账户。外部地址可以将加密货币转移到其他地址,包括智能合约。例如,最常见的合约类型之一是互换,通过 Uniswap 等服务将一种类型的 ERC-20 代币换成另一种 ERC-20 代币。Cong 和 He (2019)、Harvey 等人 (2022) 和 Makarov 和 Schoar (2022) 描述了智能合约和去中心化金融领域的各个方面。地址之间的交易记录在区块链上。重要的是,如果加密货币用户打算在现实世界的法定经济体中花费他们的加密货币,代币通常需要通过中心化交易所离开区块链。例如,要在币安将以太坊转换成美元,用户需要创建一个币安账户,验证他们的身份,并生成一个以太坊区块链存款地址,该地址与其币安账户唯一绑定。然后,发送到该地址的任何资金都将记入他们的币安账户。

2 数据和方法

在本节中,我们首先讨论用于识别诈骗者地址的数据。然后,我们描述跟踪资金的方法,讨论相关的区块链细节,并为我们的方法提供依据。第三部分描述了来自单个受害者报告的两个诈骗者地址的跟踪,第四部分提供了所有报告的诈骗者地址的汇总统计数据。

2.1 数据

我们对网络的理解依赖于三种主要类型的数据:受害者对杀猪盘的报告数据、区块链交易级别数据和区块链地址身份数据。我们从在线留言板、专门的加密货币诈骗报告网站和第一手个人账户中收集了总共 1,065 个地址。此外,美国和平研究所 (USIP) 分享了一组用于杀猪盘骗局的大量其他地址。我们通过 Etherscan 上收集的信息进行筛选,以删除任何可能与杀猪盘无关的地址。最终数据集包括 4,728 个据报告与杀猪盘诈骗者相关的地址(以太坊上的 3,256 个、比特币上的 770 个和波场链上的 702 个)。

我们使用交易级别数据来识别比特币和以太坊区块链上的资金流动。每个交易的数据字段包括交易哈希(或唯一标识符)、发送地址、接收地址、正在交易的代币、时间戳和转移的代币数量。我们还使用来自 CoinMarketCap.com 的代币价格信息将数量转换为美元价值,使用比特币、以太坊和 Wrapped Bitcoin 等货币的当天收盘价。我们从 Etherscan.com(此类数据最流行的来源)收集有关地址哈希和代币哈希的加密货币身份数据。我们通过 Ciphertrace 和网络搜索进行补充说明。

2.2 追踪方法

我们的第一次分析通过跟踪不同地址之间资金的流动来追踪资金流向。此过程首先识别所有已进入或退出报告的诈骗者地址的资金(这些是受害者被指示发送其加密货币的地址),然后跟踪被污染资金的路径。我们使用 Integra FEC 开发的 Ether、ERC-20 代币和比特币批量追踪工具的变体来同时追踪多个路径。我们的方法设计上并不是捕获所有流量,而是专注于捕获极有可能由诈骗者控制的流量。此工具包含专有标准,如果资金到达不太可能是诈骗者的地址,则会终止追踪路径。我们追踪进入诈骗者地址的所有以太坊和代币,并遵循追踪路径,直到满足以下任何终止条件:(i) 路径遇到已识别的交易所钱包;(ii) 路径达到五跳;或 (iii) 路径到达似乎参与任何其他类型非杀猪盘活动的地址。第一个标准会终止跟踪任何已识别的交易所钱包,并确保我们不会跟踪离开交易所的虚假流量。此筛选是最常触发的标准,因此我们将我们的结果解读为描述资金如何进入交易所。

2.3 受害者报告的诈骗者地址和网络示例

我们首先检查与一位受害者相关的加密货币流,该受害者向我们讲述了他的故事和加密货币信息,希望能帮助他人。受害者大约 60 岁男性。在建立关系后,诈骗者指导他完成投资过程,包括为其交易所账户注资并向虚假交易所转账约 70,000 美元的比特币、25,000 美元的以太坊和 370,000 美元的 USDC。总而言之,这位勤奋储蓄的中产阶级受害者损失了他的退休金和大约 465,000 美元的毕生积蓄。图 2 报告了以太坊网络上受害者报告地址周围的加密货币流细节。红色和深红色节点是受害者报告的地址。离开 Coinbase 的蓝色和灰色线条表示受害者以 USDC 和以太坊发送了资金。然后在 Tokenlon 进行互换。Tokenlon 是新加坡一家相对默默无闻的去中心化交易所,作为其他互换服务的包装。为了进一步了解这个网络,我们追踪诈骗者地址并遵循他们的路径。我们发现许多其他资金路径退出 Coinbase 和 Crypto.com 后很快就会被定向到深红色节点,通常在 12 小时内完成。每次转账还需要支付以太坊的交易费用,称为 Gas 费。深红色节点似乎为上游节点提供以太坊,稍后用于支付 Gas 费。大多数追踪路径也指向 Tokenlon,在那里 USDC 或以太坊经常被换成 USDT 或 DAI。DAI 的一个有趣之处在于它被认为不受执法部门的控制。被骗资金经常在许多节点之间循环。最终,大多数资金都以 Tether 的形式进入币安,大量交易也进入 OKX 和火币。较小的金额会到达 Coinbase 和 Crypto.com。正如我们稍后将看到的,这些向 Coinbase 和 Crypto.com 的大多数付款都符合诱导支付的特征。

2.4 报告的诈骗者地址

图 3 显示了符合上述标准的受害者报告的 3,256 个以太坊地址、702 个波场链地址和 770 个比特币地址。值得注意的是,受害者可能在同一份报告中包含多个地址,例如诈骗者向受害者提供不同地址的情况。横轴是节点的总交易次数,纵轴是总美元流入量。大多数节点的流入量在 10,000 美元以上,1,000 万美元以下。根据我们对报告的诈骗者地址的调查,在所有可能的加密货币中,活动集中在以太坊和以太坊内的一些 ERC-20 代币上,包括 Tether、USDC、DAI 和 Wrapped Bitcoin。其他代币偶尔会进行交易,但除非另有说明,否则我们关注这些加密货币。一些以太坊地址的使用次数不到十次,而大多数地址的使用次数超过二十次。比特币地址通常流动的资金总量较少,交易次数也略少。波场链地址的交易次数比比特币地址多,但每个交易的美元价值较低。交易所将停止流出到已知与犯罪活动相关的地址,但一些客户可能也不希望交易所监控他们的活动。如果交易所监控流入和流出,诈骗者可能会选择使用新的地址。地址被如此频繁地使用这一事实表明,监控过程并不健全,并且诈骗者对交易所禁止此类活动并不太担心。以太坊的总金额为 58.35 亿 美元,波场链为 3.89 亿 美元,比特币为 3.73 亿 美元。表格 I 显示了以太坊诈骗者地址的汇总统计数据。这些地址大小各异,交易次数和总流入量的中位数分别为 21 到 197 笔交易和 7.6 万美元到 140 万美元。在所有报告的以太坊地址中,平均流入量为 190 万美元。由于转发资金和定期切换地址的普遍做法,流出量与流入量紧密匹配。中间地址的活动时间为 68 天。

3 追踪网络

我们现在展示我们的主要分析:来自批量追踪报告的诈骗者地址的目的地。图 1 展示了以太坊追踪路径样本,这些样本说明了我们在诈骗者网络中发现的许多特征。框代表交易所,其大小与左侧交易所流出资金的量和右侧进入交易所的资金成比例。代表交易所流出交易的边框呈绿色阴影,其中最深的阴影代表大额交易,较浅的顏色代表较小的交易。红色三角形是报告的诈骗者地址。所有其他圆形节点都是跟踪中遇到的地址,其中粉红色表示外部拥有的地址,蓝色阴影表示交易所控制的存款地址。每个诈骗者节点的尺寸与接收到的金额成比例,并且与他们交易最多的节点的位置最接近,因此较短的边长表示较大的交易金额。该图显示了报告的诈骗者地址周围许多未识别节点的集群。网络内部和进入 Tokenlon 的边缘呈浅紫色,离开 Tokenlon 的交易呈紫红色。进入交易所的边缘呈蓝色阴影。极浅的顏色是小额交易(可能是诱导支付)低于 10,000 美元,浅蓝色介于 10,000 美元和低于 100,000 美元之间,蓝色介于 100,000 美元到 100 万美元之间,黑色为 100 万美元及以上。此颜色约定例的绿色对应部分适用于从交易所开始的边缘。

该图显示了加密货币如何从小额和中等规模的交易中从大型加密货币交易所(例如 Coinbase、Crypto.com 和 Binance)进入网络。相关节点经常相互进行交易并通过 Tokenlon 进行互换。超过 100,000 美元(尤其是 100 万美元)的资金通常流向币安、火币和 OKX 的存款地址。Coinbase、Crypto.com 和 Binance 也收到大量小额交易。图 4 展示了 3,256 个诈骗者地址的整个批量追踪结果的汇总视图。在面板 A 中,边缘粗细与交易金额成正比,边缘颜色对应于使用的加密货币。Crypto.com 的 4.47 亿 美元进入诈骗者地址,Coinbase 的 4.18 亿 美元,Binance 的 2.48 亿 美元,然后是来自其他交易所的较小金额。这些资金主要以 Tether 形式存在,尽管 Coinbase 和 Crypto.com 会发送以太坊和 USDC。面板 B 汇总了这些地址与所有交易所之间交易的流入和流出情况,并显示了来自所有交易所进入这些地址的 23 亿 美元的综合细目分类。然而,报告的地址涉及了超过 50 亿 美元的资金。其中许多资金可能是通过系统流动的其他资金,因为资金被发送到第一跳、第二跳、第三跳以及 Tokenlon 并返回。这种大规模的重新流通是一种混淆资金的一种方式。正如面板 A 中的加密货币互换和面板 B 中的大量资金流入 USDC 和以太坊,然后又返回为 DAI 和 Tether 所表明的那样,Tokenlon 在网络中扮演着重要角色。最终,Tether 是重新进入交易所时最常用的加密货币。我们追踪了 43 亿 美元到交易所。重要出口点包括发送到币安的 9.52 亿 美元、OKX 的 4.38 亿 美元、火币的 1.55 亿 美元。只有 6750 万美元(或 1.5%)被发送到 Coinbase 和 Crypto.com。面板 B 表明超过 10 亿 美元在三跳内进入交易所。交易似乎会在三跳内转移到 OKX,而交易甚至会在五跳或更多跳之后继续发生在币安。对于早期跳跃,资金以 ETH、USDC 和 Wrapped BTC 出现,但在后期阶段,资金几乎完全以 Tether 和一些 DAI 出现。总体而言,加密货币通常是从西方的 Crypto.com 和 Coinbase 转移到以东方为中心的币安、火币和 OKX。

我们还检查了交易所来源是否从 2021 年 1 月到 2024 年 2 月随时间发生了变化。正如图 IA.4 的面板 A 所示,大部分资金在 2021 年初从币安、火币和 OKX 进入网络。2021 年 5 月,来自 Coinbase 的资金流开始出现.

4 网络流出

我们现在关注这些诈骗者网络流出到存款地址的资金。我们根据中心化交易所通常必须采用“了解你的客户”协议这一背景来解释这些结果,这意味着每个存款地址都链接到一个特定的可识别交易所客户。一些客户地址可能与杀猪盘受害者相关联,我们研究交易所是否有机会减轻这种骗局。其他客户地址可能是诈骗者用于“套现”法币的账户,为我们提供了一个衡量整个交易成本和诈骗操作收益的途径。

4.1 存款地址

我们沿着追踪路径追踪到 14,350 个用户存款地址。图 5 根据追踪路径中接收的资金量将存款地址分为四组。超过 8,000 个存款地址接收的资金少于 10,000 美元,总计 1,510 万美元。这些小额支付符合诱导支付的特征,我们将在下一节中更详细地讨论。这些小额支付也可以解释为诈骗资金较小的一部分与其他实体交互,然后这些实体的小额交易又回到了交易所。总而言之,Coinbase 和 Crypto.com 收到的少量流入资金通常低于 10,000 美元,但几乎总是低于 100,000 美元。相比之下,接收超过 100,000 美元??的存款地址往往是非西方交易所,例如币安、火币、OKX、Gate.io、MXC 和 Bitkub,这些交易所被认为更加匿名。我们将这些更大的资金流解释为可能的诈骗者拥有的存款地址。表格 II 的面板 A 和 B 将存款地址分解为从诈骗网络追踪到该地址以及每个单独地址的金额少于或多于 100,000 美元的地址。值得注意的是,总流入量和总流出量应该几乎完全匹配,因为它们对应于交易所持有的用户账户,这些账户会将所有资金从这些账户中转出到交易所钱包。我们将少于 100,000 美元的地址解释为可能的受害者存款地址。他们平均收到来自五个地址的转账(即入度为五)。36 如果这些资金流向受害者,那么这也意味着交易所可能有多次机会阻止诈骗者和受害者之间的互动,但却没有这样做。图 IA.6 检查了所有从诈骗者那里收到超过 100,000 美元的存款地址的资金时间序列。火币似乎在 2022 年上半年和中期是主要的交易所,但在 2022 年年中之后交易量输给了币安。OKX 在 2022 年底和 2023 年普遍存在,并且像 Bitkub 和 Gate.io 这样规模较小的交易所也出现,表明此类骗局操作在各个交易所的普遍性。我们对接收的原始资金数量不太关注,因为这些可能更多地取决于受害者地址何时被收集和激活的时间序列。图 IA.6 的面板 B 显示了整个期间的大额流入汇总,并表明币安 (9.25 亿 美元) 是迄今为止最大的交易所,其次是 OKX (3.91 亿 美元) 和火币 (1 亿 美元)。这再次重申了大部分资金都流向了非西方交易所。图 IA.7 总结了我们之前发现的平均交易规模,显示退出和进入交易所的交易规模。虽然退出 Coinbase 和 Crypto.com 的资金平均交易规模分别为 12,000 美元和 14,000 美元,但进入这些交易所的资金平均交易规模为 2,000-5,000 美元。我们将这些解释为大额交易,美国受害者被欺骗,然后是潜在的诱导支付,正如下一节所讨论的。相比之下,离开币安、火币和 OKX 的交易平均分别为 9,000 美元、10,000 美元和 13,000 美元,但进入这些交易所的交易甚至比离开美国交易所的资金还要多。我们将小额 outbound 交易视为来自这些交易所的非西方受害者的小额交易,而大额 inbound 交易被解释为诈骗者在聚集和洗钱其收藏品并准备交易成法币货币后的最终存款。

4.2 潜在诱导支付

诱导支付可能有助于诈骗者赢得受害者的信任。我们将低于 10,000 美元的交易视为潜在的诱导支付。为了了解这些付款的全部规模,我们收集了追踪网络中所有诱导支付发送者的列表,并将我们的数据扩展到考虑这些诱导支付发送者到任何交易所存款地址的任何金额不超过 10,000 美元的交易。图 6 检查了潜在诱导支付的规模,发现大多数都少于或等于 1,000 美元。我们发现有 98,509 笔支付金额为 500 美元或以下,这些支付更多地倾向于 Coinbase 和 Crypto.com。还有一些小额支付流向币安、火币和 OKX,这表明这些平台上也可能有许多受害者。有趣的是,这些支付似乎集中在整数上,这可能是因为诈骗者将虚假收益发送为整数或鼓励受害者提取资金。图 7 绘制了地址在一段时间内被重复使用的次数。我们针对四个最大的交易所制作了这些图表:Coinbase、Crypto.com、Binance 和 Huobi。发送多个连续交易的地址将显示为向右倾斜的点列。有趣的是,根据表格 IA.II 中的呈现,具有超过 10 笔交易的地址的中位活动跨度为 114 天,第 75 个百分位数为 218 天或 4-8 个月,这可以解释为诈骗者切换地址之前的时间。总而言之,我们观察到 104,460 笔潜在诱导支付,其中包括 23,627 笔支付给币安、28,692 笔支付给火币、13,892 笔支付给 OKX,以及 31,980 笔支付给 5 家西方交易所,其中大部分集中在 Crypto.com (15,433) 和 Coinbase (15,249)。在许多情况下,干净的或以前未使用过的地址会发送潜在的诱导支付,例如 409 个发送到 Coinbase 的地址和 313 个发送到 Crypto.com 的地址。然而,只有 60 个地址负责超过 7,198 笔交易到 Coinbase,而 78 个地址负责 9,359 笔交易到 Crypto.com。频繁重复使用表明交易所的监控相对不严格。

图 IA.8 绘制了我们记录的 56,688 个独特的交易所存款地址,这些地址接收来自潜在诱导支付发送者的金额高达 10,000 美元的交易,我们将其解释为接收诱导支付的地址数量的下限。大多数新的存款地址在 2021 年之前都集中在币安和火币,而 OKX、Coinbase 和 Crypto.com 在 2021 年下半年到 2023 年期间更常见。综上所述,我们发现可能有 12,146 个币安、12,355 个火币、5,676 个 OKX、12,792 个 Coinbase 和 11,381 个 Crypto.com 存款地址收到诱导支付。

4.3 交易成本

我们在表 III 中计算了跟踪过程中产生的总交易成本(也称为 gas 费用),并提供了汇总统计数据。以太坊和 ERC-20 代币转账通常对转账金额不敏感。在我们的样本中,我们看到每次交易的平均 gas 费用为 6.07 美元,中位数为 2.70 美元。作为转账金额的百分比,中位数为 9 个基点,平均值为 6.06%。兑换与更高的 gas 费用相关,每次交易的中位数为 20.03 美元,占最终金额的 32 个基点。兑换也可能因价差而盈利或亏损。中位数亏损为 25 个基点。在图 8 中,我们将代币兑换费用分为四个部分:gas 费用(美元和百分比)、兑换亏损或收益(美元和百分比)。交易成本是网络汇总支付、一次移动大量资金并最小化成本的激励因素。例如,低于 10,000 美元的交易平均 gas 费用为转账金额的 9.89%,平均兑换亏损为 -0.87%,而超过一百万美元的交易 gas 费用为 0.0003%,兑换亏损为 -0.02%。总而言之,该网络包括 580 万美元的 ETH 和代币 gas 费用、190 万美元的 swap gas 费用以及 swap 费用总计 640 万美元的亏损,总交易成本为 1400 万美元。这代表了用于跨多个跳跃转移数亿美元的总费用。如果我们保守地认为从 1300 万美元作为将 16 亿 美元转移到拥有超过 100,000 美元流入量的最大存款地址所需的总交易成本,那么交易成本占流向诈骗者存款地址的 0.87%。

5 评估诈骗网络规模

我们现在考察可能诈骗者存款地址的总流量。

5.1 评估方法

我们收集了在四个跟踪步骤中总共收到超过 10 万美元的以太坊存款地址:(i) 从报告的诈骗者地址找到的初始路径; (ii) 通过查找与 Tokenlon 交互的代币的后交换路径进行回溯; (iii) 可以通过 WBTC 桥梁跟踪的比特币路径; (iv) 对 (ii) 和 (iii) 的第二次回溯。我们关注图 IA.9 中绘制的 2,787 个潜在诈骗者存款地址。图 IA.10 按时间顺序描绘了流入这些存款地址的 258 亿 美元资金。大部分资金流入币安,其次是少量流入火币和 OKX。下面图表 1 中的这组路径表示为路径 1。我们遵循 Victor (2020) 的方法,使用称为“存款地址集群”的方法识别其他相关地址。如果任何地址向存款地址发送资金,那么只能使用交易所平台上的用户帐户再次访问该资金。因此,如果一个地址向两个存款地址发送资金,那么这两个地址很可能是由同一个地址拥有的。该启发式方法将任何给定地址与相同的存款地址相关联,然后考虑其他相关的存款地址。我们通过遵循图表 1 中的路径 2 和路径 3 并计算总流入量来确定诈骗者网络的总收入。

5.2 评估结果

这些确定的存款地址可能是交易所的诈骗者存款地址,网络退出的资金无法在链上追溯。图 9 描绘了从 2020 年 1 月到 2024 年 2 月的这些发现的结果,并强调了两个结果。我们将所有流入这些地址的资金相加,发现总计 753 亿 美元,其中大部分集中在通常被认为不在美国司法管辖区内的交易所。在这些交易所中,币安是总体上最大的目的地。火币在 2020-2021 年流行,而 OKX 在 2021-2023 年更流行。作为稳健性分析,我们在图 IA.11 中分解了我们的步骤。原始存款踪迹以较深的颜色显示,而增量金额则通过存款集群启发式和回溯进行追踪。该启发式方法有效地捕获了 2021 年之前更多的活动。为了进一步衡量相关资金的潜在规模,我们可以将存款集群启发式再次应用于更大的存款地址集以查看是否存在更多相关的存款地址。此步骤将我们的估计从 753 亿 美元增加到 2376 亿 美元。我们预计这个更大的数字可能包含更松散的联系。尽管如此,该计算表明有大量资金与这些网络密切互动。

5.3 逆向追踪

需要注意的是,这些估计包括进入存款地址的所有资金。如果一个网络从 OKX 发送资金到币安,这会导致资金的重复计算。此外,这些资金可能与犯罪网络的其他活动有关。为了了解更多关于资金来源的信息,我们类似于第 2 节描述的前向追踪,进行五步逆向追踪以找到所有进入这些存款地址的路径。我们检查后来进入这些潜在诈骗者存款地址的资金来源,发现 753 亿 美元中的 402 亿 美元可以归因于交易所。识别退出交易所的资金流量提供了一种评估杀猪盘对受害者造成的经济损失程度的方法。如果我们考虑在正向和反向跟踪中都找到的所有地址,并应用与论文前面一致的一组筛选条件,那么我们可以检查所有直接从交易所转移到这些节点的资金,这些节点可能由诈骗者或附属机构控制。在图 10 中,我们绘制了流出每个主要交易所并进入诈骗者网络的资金流量,并按交易规模进行分割。由于我们想了解从西方受害者那里窃取的潜在资金规模,因此我们检查了所有小于 500,000 美元的加密货币从交易所流出的情况。我们将此解释为更有可能是来自受害者的新资金,特别是因为可能损失更大金额的受害者仍然分批交易。诈骗网络可能会从交易所发送少于 500,000 美元的金额,但如图 1 所示,诈骗者向西方交易所进行的大额交易很少见。在所有地址中,诈骗者网络从西方交易所收到了 152 亿 美元的交易,金额少于 50 万美元,我们将其解释为使用西方交易所欺骗受害者的总金额的下限。这通过总计 1,257,088 笔交易进入诈骗者网络,平均每笔交易超过 12,000 美元。总计包括来自 Coinbase 的 31 亿 美元、Crypto.com 的 45 亿 美元和 Kraken 的 52 亿 美元。

先前??的分析主要描绘了从交易所到网络或从网络到交易所的资金流动。此外,我们现在计算了网络内每笔交易的总和。如图 IA.14 所示,网络内的所有交易总额为 11720 亿 美元,按加密货币划分。我们发现其中 84% 是 USDT。来自西方交易所的流入资金更多地以 USDC 和 ETH 形式存在,但当发送到非西方交易所的潜在诈骗者存款地址时,它们通常会兑换成 USDT。

6 网络特征

我们识别出的网络有助于揭示跨国有组织犯罪的运作方式。图 2 中展示了一些突出特征,例如广泛的混合和过度转发代币。资金经常在网络中流通并在循环中连接。在网络图中,我们还看到了“清 dust” 交易的示例,即向许多地址发送少量代币,从而为任何潜在调查人员制造更多死胡同路径。这些努力对犯罪分子来说可能代价高昂:每笔交易都会产生交易费用,清 dust 的代币基本上是损失的收入。混淆资金流动的策略可能是邪恶意图的迹象。其他三个实证例子揭示了这些犯罪网络的运作方式:首先,政府镇压后资金来源的转移,其次,广泛使用代币兑换,第三,整个网络及其子集的高度连接性。

6.1 加密货币监管打击的影响

2021 年 6 月 21 日,中国金融当局要求银行和支付机构切断与加密货币渠道的联系,并于 2021 年 9 月 24 日禁止所有加密货币交易。为了检查 2021 年之前资金流和潜在资金来源的转移,图 11 面板 A 按月份按一天中的活跃小时数绘制了从交易所到地址的资金流(按组)。每个正方形的大小与总量成比例,颜色表示流入网络的交易所流量中来自西方交易所的百分比。红线对应于中国的加密货币禁令。在此线之前,活动似乎集中在中国上班时间和非美国交易所。然而,在宣布之后,活动开始减少,到 2021 年 12 月,我们看到美国上班时间的活动有所增加。这提供了受害者基础从东方受害者转移到西方受害者的佐证证据。我们感兴趣的是诈骗者的存款是否受到执法行动的影响。图 11 面板 B 按时间顺序绘制了三大交易所(币安、火币和 OKX)的存款地址的每周流量。垂直红线表示亚洲发生的六个与加密货币禁令、警察突袭以及与加密货币诈骗相关的逮捕和指控的关键日期。最重要的是,我们用样本不完整并且由于数据收集和验证过程可能滞后于总诈骗活动的情况来解释这一点。一些事件似乎很有效,例如中国禁止加密货币与火币存款减少同时发生。但是,对于大多数后续事件,即使在这些突袭、逮捕和指控之后,诈骗者的活动仍然存在。这与一些传闻证据相符,即尽管受到国际压力,诈骗者仍然活跃。

6.2 使用 Tokenlon 兑换

诈骗网络使用 Uniswap 和 Tokenlon 等去中心化交易所来在不同加密货币之间进行兑换。类似于过度的资金混合,此交易会产生交易费用;但是,对于可能正在寻找洗钱渠道的人来说,去中心化交易所可能比在中心化交易所进行兑换更便宜,并且可以让一些流行的追踪工具更难以追踪资金路径。虽然 Uniswap可以说是最流行的去中心化交易所,但 Tokenlon 相对不为人所知,可能是杀猪盘诈骗的一个显着特征。

6.2 使用 Tokenlon 兑换

诈骗网络使用 Uniswap 和 Tokenlon 等去中心化交易所来在不同加密货币之间进行兑换。类似于过度的资金混合,此交易会产生交易费用;但是,对于可能正在寻找洗钱渠道的人来说,去中心化交易所可能比在中心化交易所进行兑换更便宜,并且可以让一些流行的追踪工具更难以追踪资金路径。虽然 Uniswap可以说是最流行的去中心化交易所,但 Tokenlon 相对不为人所知,可能是杀猪盘诈骗的一个显着特征。

图 12 面板 A 中,我们绘制了向前或向后追踪中找到的 Tokenlon 交易数量随时间的变化。这表明每月有成千上万的交易将资金从 ETH、USDC、WBTC 和 DAI 转换为 USDT,然后将 USDT 存入各种存款地址。更引人注目的是,这些与诈骗者进行交易的交易占每月所有 Tokenlon 掉期交易的 58% 以上。这表明,如果给定的加密货币用户选择使用 Tokenlon 进行掉期,他们的交易将帮助诈骗者混淆资金流。由于我们仅追踪可以识别的网络部分,因此我们的数字可能被低估。如前所述(图 IA.5),大多数资金流会相对迅速地转移到 Tokenlon。我们还绘制了我们追踪的四个主要途径中看到的最常见掉期转换矩阵(图 12 面板 B)。我们看到 USDT 是所有代币对的主要目的地。例如,最常见的交易是对 ETH 进行 USDT 兑换。USDC 是 Coinbase 上首选的稳定币,但我们看到大多数 USDC 会兑换成 USDT 或 DAI。DAI 可能是一个受欢迎的代币,因为它被认为超出了执法机构的查封范围。有趣的是,很少有交易量兑换成 USDC。最后,我们还看到大量 WBTC 兑换成 USDT 和 DAI。“其他”到 WBTC 对包括我们作为 WBTC 追踪到以太坊区块链的比特币。

6.3 连通性

我们希望了解诈骗网络是否相互连接。在图 IA.16 中,我们绘制了数据中不同分区的数量以及每次追踪添加的地址数量。最初的 3,256 个节点开始于网络的 3,256 个独立分区。当仅考虑这些节点的入站和出站关系,忽略与交易所地址的任何连接时,我们发现大约有 1,504 个分区,这个数字较小,因为许多地址之间都存在边。在沿着踪迹仅考虑进一步之后,分区的数量下降到大约 180 个。五跳后的分区总数为 118。更重要的是,我们发现超过 99% 的节点都连接在一个庞大的互联网络中。如此大一部分杀猪盘触及这个更广泛的网络这一事实表明网络是:(a) 几个犯罪网络使用相同的常见前端服务,例如用于欺骗交易所平台的服务,(b) 几个犯罪网络使用同一组前端服务,或 (c) 主要是一个犯罪网络。鉴于有报道称诈骗活动存在于多个国家,我们认为 (b) 是最可能的。

7 其他分析

由于我们识别出的诈骗网络的规模和复杂性,我们进行了额外的分析来评估结果的稳健性,包括安慰剂比较、评估对受害者报告地址的敏感性以及额外的第三方验证。

7.1 安慰剂比较

我们希望了解杀猪盘网络与以太坊上其他诈骗活动有何不同。我们通过跟踪 1,000 个被钓鱼诈骗受害者和潜在受害者报告的地址来构建安慰剂测试。钓鱼诈骗地址通常处理小额资金,通常少于 10,000 美元(如图 IA.15 所示)。相比之下,杀猪盘地址通常会收到超过 100 万美元的资金。钓鱼诈骗通常与 Uniswap 等 DeFi 交易所互动,并将资金转移到 Uniswap、Kucoin、币安和其他去中心化交易所。杀猪盘则更多地直接从 Crypto.com 和 Coinbase 等交易所提取资金,并以更高的费率将资金转移到币安、火币和 OKX(图 IA.17)。最后,杀猪盘骗徒更倾向于使用 Tether,而钓鱼诈骗骗徒则更多地按比例使用以太币和其他 ERC20 代币(图 IA.18)。

7.2 路径敏感性

诈骗者地址的报告可能不准确。我们通过过滤要追踪的地址来最小化这些错误,排除潜在有问题的地址或明显错误,例如删除大型地址和智能合约。我们不知道数据的验证过程,但我们的一个来源据报道对许多受害者报告实施了验证。在较早的版本中,我们还使用这个数量大大减少的 1,065 个地址实现了结果,发现大多数发现都性质相似,尽管总网络规模为 290 亿 美元。

7.3 对存款地址的进一步分析

我们还对存款地址进行了广泛检查,包括检查第三方来源是否识别出任何地址。例如,如果潜在的诈骗者存款地址被识别为属于对冲基金,则这将意味着资金的真正流动会发生重大偏差,以至于我们追踪到后来转移到该对冲基金的资金。在 Ciphertrace 上检查了 630 个存款地址后,所有 630 个结果都被返回为未知来源。我们检查我们的结果是否由几个错误的存款地址驱动。在图 13 中,我们根据导致每个存款地址的被举报诈骗者地址数量绘制存款地址。我们发现我们最大的地址连接到多个受害者报告,这减少了它们与受害者松散连接的担忧。我们还手动检查了大型地址资金路径,看看路径上是否有任何异常节点。此外,为了考虑大型存款地址的影响,我们将存款地址按总流入量进行排序,发现一个地址收到了超过 10 亿 美元,但绝大多数收到的金额要少得多(如图 IA.19 所示)。我们 14,350 个存款地址中的排名前 100 个占我们流入大型诈骗者存款地址总数 753 亿 美元中的 190 亿 美元。我们考虑符合上述标准的前向追踪和反向追踪中的地址,并检查它们流向存款地址的流量。在我们研究的网络最宽泛的定义中,我们对可能流入犯罪存款地址的金额进行了稳健性检查。我们发现总共有超过 10 万美元的交易流向存款地址,总计 736 亿 美元,这类似于我们之前发现的总退出量。这种稳健性分析表明网络是受限的,似乎不会无限分支到其他终端存款地址。最终,当考虑到大多数大型存款地址都集中在币安时,我们认为这与我们之前的结果一致,表明这是一个高度互联的网络集,促进了资金从西方交易所流向 KYC/AML 程序较弱的交易所。

7.4 比特币追踪和兑换

图 IA.20 展示了单个地址的比特币交易活动情况。比特币交易经常源自 Coinbase 或 Square Cash App。这些交易通常会通过多次交易转发到诈骗者的收集点。收集网络还使用“清 dust”交易,这些交易是小额比特币交易,旨在通过使不相关的实体聚集在一起来混淆标准追踪算法。正如我们在第 2 节中更详细讨论的那样,我们扩展了已报告的地址列表,并依赖于通用输入启发式方法来识别与每个地址相关联的更广泛的集群。我们在图 IA.21 中展示了目的地,发现这些跟踪路径指向类似的目的地:6500 万美元到 Tokenlon,4700 万美元到币安,3200 万美元到火币,1200 万美元到 OKX。鉴于这两个是不同的区块链,我们无法确定这些 Huobi 和 OKX 地址是否与以太坊中发现的存款地址相关。然而,Tokenlon 的突出地位仍然是一个Distinct的发现,并提供了将这些资金追踪到以太坊区块链的机会。Tokenlon 是一个非托管的去中心化交易所,因此不会直接存储任何用户资金。当用户将比特币发送到 Tokenlon 存储账户时,他们实际上是将其转移到一个名为 imBTC 的 Tokenlon 关联的以太坊 ERC-20 代币中,然后可以将其兑换为第三方 Wrapped Bitcoin。有趣的是,在与此对应的 129 个独特以太坊地址的 1,192 笔此类交易中,其中 101 个地址已经出现在我们原始的以太坊追踪中,这表明我们收集的比特币地址与我们的以太坊地址相关。

8 结论与影响

我们的研究有几个实际意义。首先,像币安、火币和 OKX 这样的大型加密货币交易所充当了 753 亿 美元犯罪所得的退出点。其次,也许是因为其相对稳定性和不透明性,Tether 成为退出系统的首选加密货币,去中心化交易所也成为混淆资金的大型兑换点。第三,为这些 DeFi 平台提供流动性的用户(其中一些是美国和欧洲的加密货币“对冲基金”)以及之前列出的 KYC/AML 规定较弱的交易所通过促进洗钱活动获利。第四,地址之间一致的模式和大量交叉感染表明存在一个大型协调网络,或者多个共享类似服务的网络。因此,与执法部门通常的做法不同,这些诈骗行为不应该仅仅被视为个体犯罪。第五,像 Coinbase 和 Crypto.com 这样的西方交易所是受害者进入诈骗网络的常见入口点。用户应该意识到他们在加密货币交易所账户中的资金只需一次转账就会消失。第六,由于这些诈骗网络还会将数千笔小额诱导付款返还给这些主要交易所,因此大多数加密货币交易所可能没有充分监控和保护其客户免受这些网络的侵害。类似于信用卡公司根据位置和其他交易细节标记欺诈交易,加密货币交易所可以监控杀猪盘网络及其诱导付款以阻止正在进行的诈骗行为。更一般而言,我们的分析表明,“合法”的加密货币领域通常充当非法领域的入口和出口,因此它促进了廉价和便捷的资金流动,这是支持杀猪盘和现代奴隶制的命脉。总体而言,我们的研究结果表明,犯罪网络正在廉价地转移大量资金,几乎没有被发现的恐惧。我们可以采取许多措施来加强对为这些大型犯罪网络提供资金的控制。我们的方法也可以用于揭露其他犯罪网络的性质。